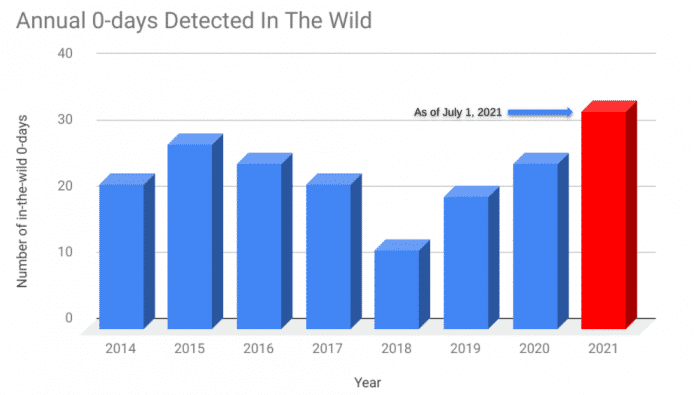

Investigadores del Grupo de Análisis de Amenazas de Google explicaron que la cantidad de ataques detectados, en los que se explotan vulnerabilidades de seguridad desconocidas, está aumentando significativamente. Solo en la primera mitad de 2021, representaron 33 de estos supuestos ataques de día cero. Eso es 11 más que todo el año anterior. Sin embargo, esto no significa necesariamente un mayor uso de las vulnerabilidades de día cero, sino que se debe en gran medida a una mejor detección y una mayor detección de tales ataques, lo que al mismo tiempo tranquiliza a los investigadores.

A mediados de 2021, se han detectado más ataques de día cero que nunca.

(Imagen: Google)

En general, el aumento de los ataques de día cero en los últimos años se debe, entre otras cosas, a la aparición de empresas comerciales que venden este tipo de vulnerabilidades y las “capacidades de día cero” basadas en ellas. Esto es notable, por ejemplo, con los exploits de día cero que se acaban de descubrir en Chrome, Internet Explorer y Safari: tres de los cuatro exploits de día cero fueron desarrollados por una empresa de monitoreo y ella misma y vendidos a al menos dos, controlados por el estado actores.

Spyware en nombre del estado

Curiosamente, por cierto, Google no llama a esta empresa por su nombre, de lo contrario como Microsoft y Citizen Labs, que es muy probable que vean a Candiru como el creador. Esta es una empresa con sede en Tel Aviv que vende específicamente software espía invisible para iPhone, teléfonos Android, PC y Mac, así como servicios en la nube a los gobiernos. Microsoft ha sido testigo de actividades de espionaje, por ejemplo, en Palestina, Israel, Irán, Líbano, Yemen, Gran Bretaña, Turquía, Armenia y Singapur. Entre las víctimas se encuentran activistas de derechos humanos, disidentes, periodistas y políticos. Determina Citizen Labs el problema.

Como regla general Evaluación de analistas de amenazas de Google El aumento de los ataques de día cero detectados no es un signo de mayor peligro, sino más bien un desarrollo positivo. Por lo tanto, es una buena señal que estas actividades de monitoreo requieran el uso de exploits de día cero debido a las precauciones de seguridad mejoradas. Esto aumenta los costos de los atacantes. También celebran las mejoras en el descubrimiento y una cultura de detección creciente, que es muy probable que contribuyan de manera importante a este aumento.

ransomware durch Zero-Days

Sin embargo, Google está investigando principalmente el uso de exploits de día cero para la vigilancia, como suele ser el caso de las agencias gubernamentales. El hecho de que los delincuentes se hayan organizado varias veces este año ya se han aprovechado de los exploits de día cero en software para poner ransomware en las redes de sus víctimas y extorsionarlas, al menos no en el análisis. No fue solo la pandilla REvil con el sorprendente golpe de Kaseya. Anteriormente, la banda Clop había ganado millones al explotar sistemáticamente la vulnerabilidad de día cero en la aplicación de transferencia de archivos (FTA) de Accellion.

Los ataques de ransomware generalmente son causados por problemas de seguridad conocidos, contraseñas robadas o muy simples o correos electrónicos de phishing. Puede protegerse de ellos siguiendo las mejores prácticas de seguridad de TI. La situación es diferente para los ataques basados en brechas de día cero. No existen remedios sencillos y la implementación de los conceptos actuales ni siquiera ha comenzado en la gran mayoría de empresas, agencias y organizaciones.

En el Foro de expertos de Heise Security Pro, los profesionales de TI discutirán cómo las empresas y las autoridades tratan específicamente este nuevo tipo de riesgo de vulnerabilidades de día cero:

(Atmósfera)

«Alborotador. Amante de la cerveza. Total aficionado al alcohol. Sutilmente encantador adicto a los zombis. Ninja de twitter de toda la vida».