Cristina Lagarde. Imagen: Bloomberg Hasta ahora, aumentan constantemente las expectativas de que el Banco Central

tz televisión estaba de pie: 17 de abril de 2024, 10:53 de: Ana Katherine Ulrich

En EAT CLUB el placer es nuestra máxima prioridad, pero por supuesto no nos importa

La NASA se despidió del helicóptero Ingenuity Mars, pero anteriormente le había encomendado continuar recopilando

Página principal Política estaba de pie: 17 de abril de 2024, 10:36 de: Franziska Schwartz

Franka Lehfeldt está molesta por algunos comentarios en las redes sociales.Foto: Imago/Star-Media famosos Al menos

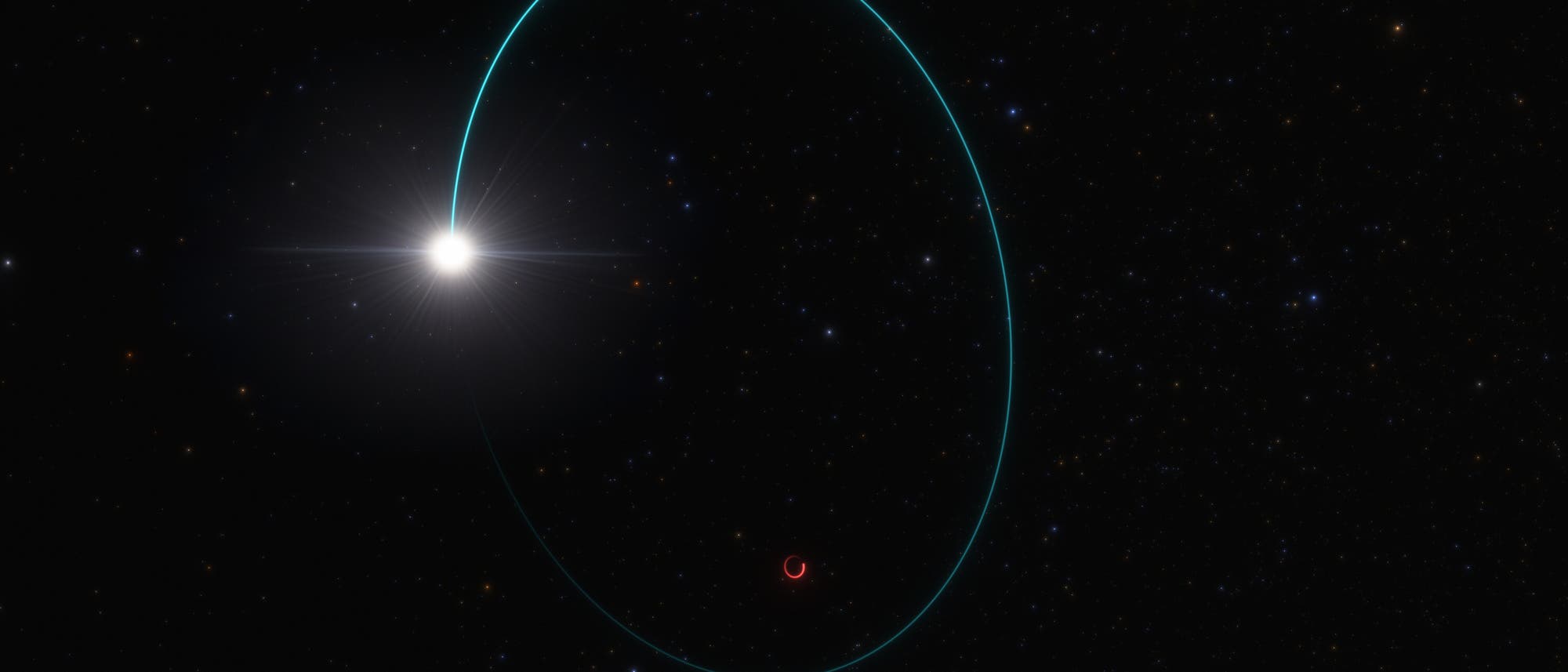

Telescopio espacial Gaia: el agujero negro estelar más masivo – Science Spectrum Ir directamente al

Página principal Política estaba de pie: 16 de abril de 2024, 18:41 de: Lisa Schmidman

Dieses Foto bricht einem das Herz. Mit leerem Blick und Baseballcap auf dem Kopf schultert

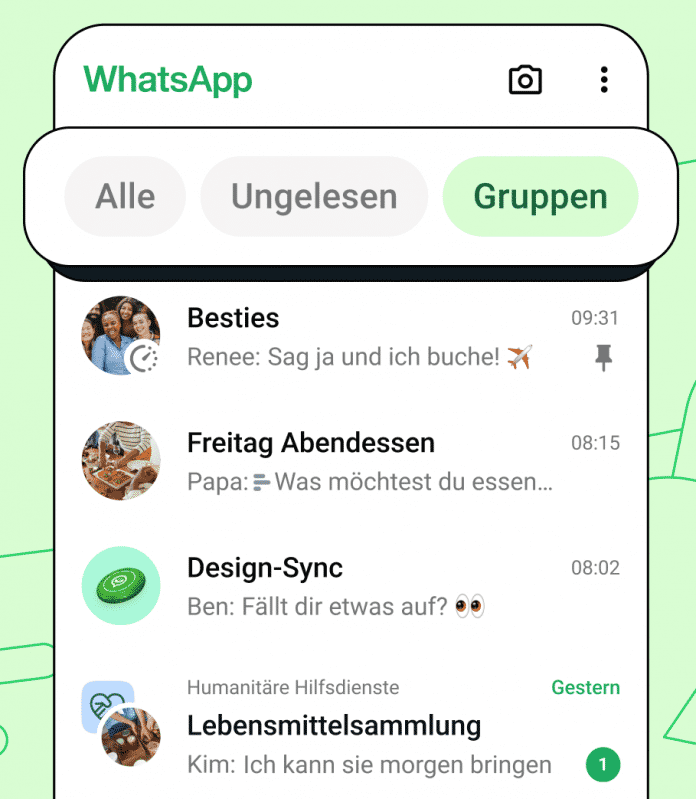

WhatsApp Messenger introduce nuevos filtros de chat. Su objetivo es proporcionar mayor claridad y reducir