Patricia y Alexandru Ionel han hecho un gran anuncio.Foto: IMAGO/Imagen del Futuro famosos En la

Desde iOS 17.4, Apple ha permitido por primera vez alternativas a la App Store que

Princesa heredera Catarina Amalia Ella eclipsa a todos en el banquete formal. Foto simbólica: La

ruhr24 servicio estaba de pie: 17 de abril de 2024, 22:25 de: Linda Mayo Los

Nuevas observaciones del universo sugieren que la energía oscura, la fuerza que hace que el

Página principal Política estaba de pie: 17 de abril de 2024 a las 23:06 de:

Es klingt nach Science-Fiction: Eine künstliche Intelligenz erkennt an Ihrer Stimme, einem Selfie oder Ihrem

Diese Dinge waren sein Leben, er hütete sie wie einen Schatz! „Großstadtrevier“-Star Jan Fedder (†64)

BioTechMed-Graz, la iniciativa de cooperación y comunicación entre la Universidad de Graz, la Universidad Médica

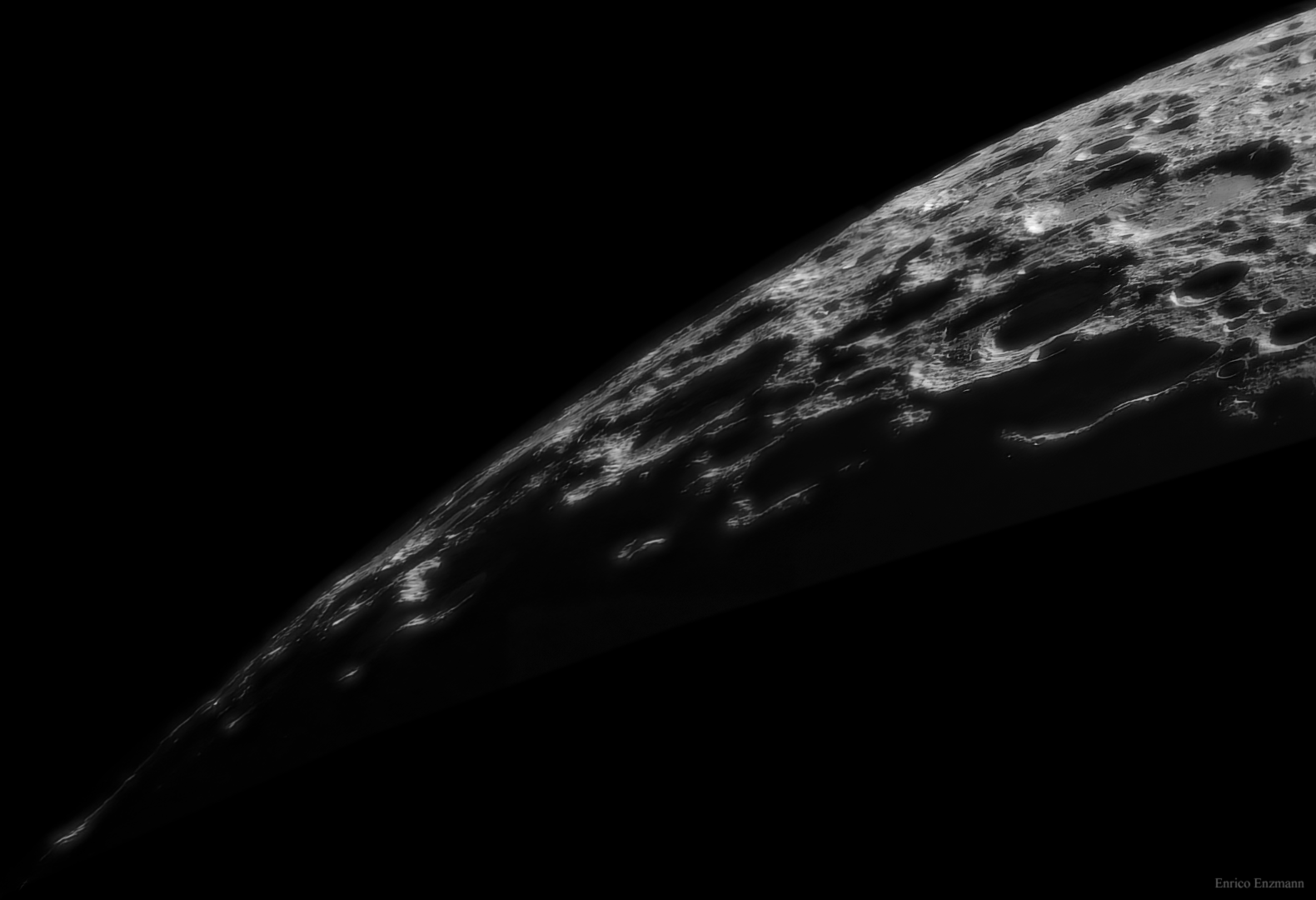

El fin de la media luna – Espectro de las ciencias Ir directamente al contenido