Los investigadores de seguridad de Microsoft han descubierto una campaña de phishing generalizada en la que los atacantes intentan apoderarse de las cuentas incluso si la autenticación multifactor (MFA) está activada. Microsoft informa que más de 10.000 empresas han sido atacadas de esta manera hasta el momento.

En consecuencia, los investigadores de seguridad pudieron rastrear la campaña hasta septiembre de 2021. Los atacantes utilizan las llamadas páginas de phishing de «descuento en el medio» (AiTM) para secuestrar cookies de sesión y robar credenciales de inicio de sesión. Si esto tiene éxito, tendrán acceso a los buzones de correo de las víctimas y podrán lanzar ataques contra otros objetivos desde allí.

La campaña se dirigió a los usuarios de Office365

La campaña AiTM expuesta por Microsoft se dirigió a los usuarios de Office 365, a quienes los atacantes proporcionaron un proxy para la página de inicio de Office en línea. Se utilizó el kit de herramientas de phishing Evilginx2.

Los atacantes enviaron correos electrónicos que contenían un archivo HTML adjunto a diferentes destinatarios. En los correos electrónicos, afirmaron que había un mensaje de audio. Para escuchar esto, los destinatarios deberán abrir el archivo adjunto dentro de las 24 horas, después de la fecha límite, el mensaje se eliminará.

Al abrir el archivo adjunto, la víctima de phishing fue redirigida a una supuesta página de inicio de Office en un servidor proxy, que dice que será redirigido a un buzón de correo de voz. Mientras tanto, la página de phishing me pidió que iniciara sesión con mis credenciales.

Los investigadores de Microsoft describen que los atacantes transmiten la dirección de correo electrónico de la víctima a la página de destino y la ingresan automáticamente en la ventana de inicio de sesión. El campo rellenado previamente en los datos de registro aumenta la credibilidad de la trampa.

Si la víctima de phishing ya ingresó sus credenciales, será redirigido a la página de inicio real de Office. En segundo plano, los atacantes interceptaron los datos de inicio de sesión y las cookies de sesión. Luego pudieron usar esto para el fraude de pago con las llamadas campañas de correo electrónico comercial, o BEC para abreviar.

Los atacantes utilizaron el acceso al pago fraudulento

Aparentemente, los atacantes tardaron menos de cinco minutos en iniciar sesión en las cuentas comprometidas para buscar correos electrónicos y archivos adjuntos relacionados con las finanzas. Si encontraban lo que buscaban, trataban de convencer al socio que llamaba al otro lado de la línea para que transfiriera el dinero a cuentas bajo su control.

Para ocultar sus maquinaciones al propietario real de la cuenta de correo electrónico, los atacantes supuestamente configuraron reglas de buzón para que los correos electrónicos de ciertos dominios se marquen automáticamente como leídos y se muevan a la carpeta Archivo. Además, el correo electrónico de phishing inicial y la comunicación posterior con la víctima objetivo se eliminaron de la bandeja de entrada y luego de las carpetas de archivos y enviados.

Según Microsoft, estas actividades indican que la estafa se realizó manualmente. En muchos casos, los atacantes han estado en contacto durante varios días y con varias víctimas potenciales al mismo tiempo. Cada vez que encuentran una nueva persona objetivo, agregan el dominio correspondiente a las reglas del buzón.

¿Qué son los ataques AiTM?

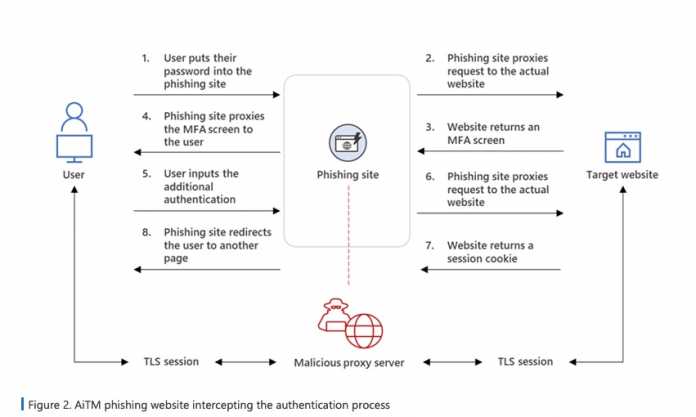

Los ataques AiTM se basan en una cookie de sesión, que los servicios web modernos almacenan después de una autenticación inicial exitosa. Esta cookie se utiliza para mostrarle al servidor web que el usuario se ha autenticado, por lo que no tiene que volver a iniciar sesión cada vez que visita una página nueva.

Los atacantes colocan un servidor proxy entre la víctima objetivo y el sitio web real que la víctima de phishing quiere visitar. De esta manera, pueden interceptar los datos de inicio de sesión del sitio web y la cookie de sesión para la sesión persistente y autenticada.

El proxy web entre la víctima y el sitio de phishing redirige los paquetes HTTP del visitante a la página de phishing al servidor que los atacantes quieren suplantar y viceversa. Entonces, el sitio web de phishing es idéntico al sitio web que el atacante quiere suplantar. Este tipo de phishing es conveniente para los atacantes: no hay ningún esfuerzo por imitar el sitio web en cuestión tanto como sea posible.

Con una cookie de sesión robada, los atacantes se autentican como víctimas de phishing y pueden omitir el proceso de autenticación de múltiples factores y usar el sitio web con los mismos derechos de acceso que la víctima.

AiTM campaña

(Foto: Blog de Microsoft)

En una entrada de blog el martes Los investigadores de seguridad de Microsoft sostienen que el ataque funciona independientemente del método de inicio de sesión utilizado y que los ataques AiTM no representan una vulnerabilidad en el sistema de correo electrónico MFA de la empresa.

Los atacantes se están adaptando cada vez más a MFA

Según Microsoft, la campaña AiTM es un ejemplo de cómo los atacantes pueden adaptar medidas de protección como MFA. Sin embargo, a pesar de AiTM, la autenticación multifactor aún puede considerarse una medida muy eficaz para protegerse contra una amplia gama de amenazas. Solo porque el MFA es tan efectivo, los ataques AiTM se habrían originado en primer lugar.

Para protegerse contra ataques similares, los investigadores recomiendan complementar la MFA con condiciones de acceso asociadas con otras etiquetas de identidad, como la información de ubicación de IP o el estado del dispositivo.

(kst)

«Erudito en viajes incurable. Pensador. Nerd zombi certificado. Pionero de la televisión extrema. Explorador general. Webaholic».