Los procesadores AMD, incluidos los actuales Ryzen 7000 y Epyc, tienen varias vulnerabilidades. Innumerables productos Intel también están recibiendo actualizaciones. Una vez más queda claro que ningún producto es seguro y hay que mejorarlo constantemente para garantizar el mínimo. En esta ocasión afecta principalmente a AMD, pero también a Intel.

Hay varias actualizaciones de BIOS disponibles para procesadores AMD

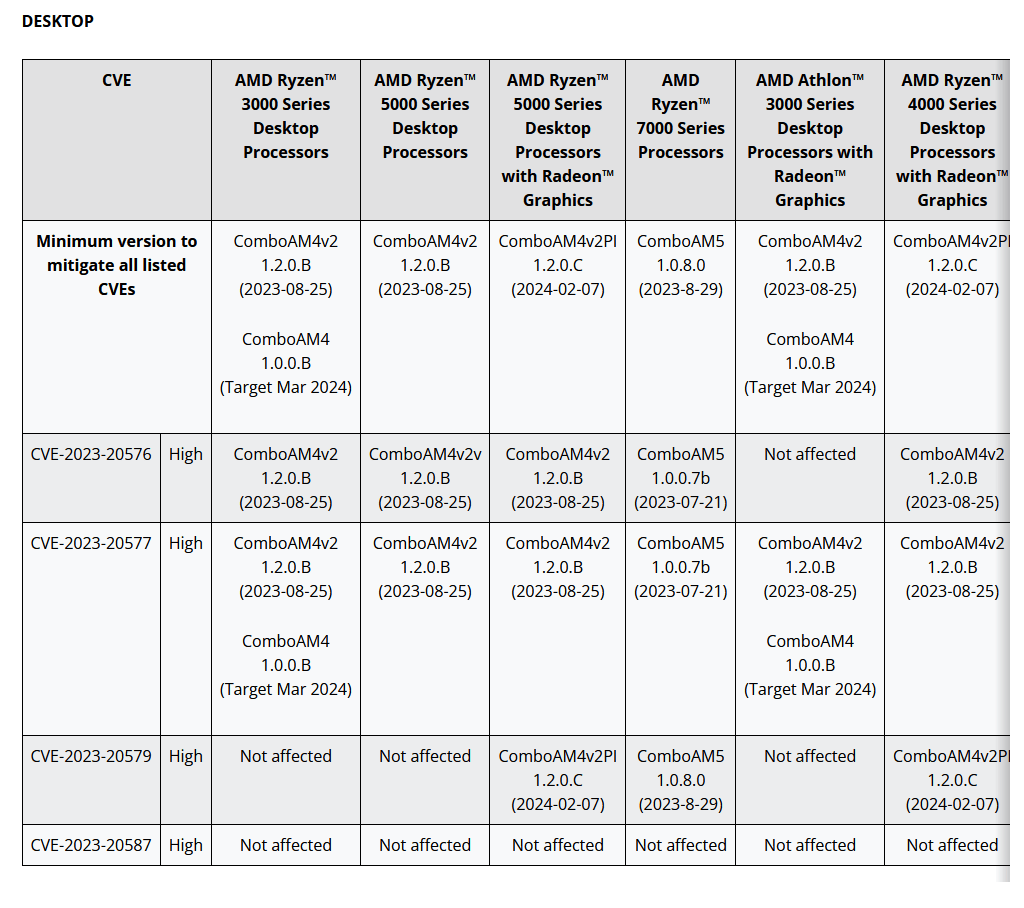

Primero, las buenas noticias: ya existen actualizaciones de BIOS para muchas de las vulnerabilidades que se han publicado, actualmente se están realizando los parches finales y los procesadores que aún no han sido parcheados están programados para recibir una actualización en marzo de este año.

Sin embargo, algunos de los parches son de la semana pasada o de finales de enero de 2024, por lo que es posible que aún no se hayan implementado en la mayoría de las variantes de BIOS. Habrá otra actualización en el futuro, que puede tardar semanas o meses según el fabricante y el modelo de la placa base.

Como es habitual, las vulnerabilidades implican mayores privilegios en el sistema o la posibilidad de ejecutar código malicioso. Los obstáculos también suelen ser importantes en este caso, ya que debe ser posible el acceso directo al sistema y como los trabajos profesionales y, por tanto, los servidores con datos sensibles también se ven gravemente afectados, se recomienda tomar medidas de precaución lo antes posible.

Amplia gama que se remonta a años atrás.

El rango es interesante: todos los procesadores Epyc de 1.ª a 4.ª generación se ven afectados, con Ryzen desde el Ryzen 3000 hasta el Ryzen 7000 tanto en ordenadores de sobremesa como en portátiles. Las únicas excepciones son los productos nuevos que llevan el alias Ryzen 8000 en computadoras de escritorio y portátiles, donde las variantes de AGESA ya han sido parcheadas en fábrica. AMD ya ofrece uno online para PC de escritorio

Descripción completa de las CPU afectadas.

El sector integrado se ha visto muy afectado y, además de las perspectivas globales, también existe este Fondo adicional, que enumera vulnerabilidades que se remontan a 2020 y que recién ahora se han eliminado. En casi todos los casos, el procesador AMD Platform Secure Processor (PSP), ahora llamado AMD Secure Processor (ASP), se ve afectado, un viejo amigo como la puerta de enlace Intel SGX, que también trae nuevos problemas cada año.

Pero también La virtualización segura cifrada de AMD tiene que lidiar con dos vulnerabilidadesLo cual debe solucionarse, como ocurrió con “CacheWarp” a finales de 2023. Los productos AMD adquiridos son de Xilinx Tampoco está protegido contra vulnerabilidades de seguridad..

Hay muchas vulnerabilidades en Intel, pero casi todas son sólo espectáculos secundarios.

Página de descripción general de Intel en el área de seguridad Actualmente, el usuario está inundado de nuevos informes de problemas. Sin embargo, casi todos los problemas son causados por software como XTU, que se ha observado varias veces en el pasado. Pero también hay algunas actualizaciones de Thunderbolt, tanto de controladores como de firmware.

Intel no tardó en solucionar todos los problemas: ya existe un parche o nuevo firmware para cada uno de ellos. A veces hay que obtener las actualizaciones individualmente, lo cual es complicado, para luego integrarlas en las actualizaciones automáticas y quizás también a través de Windows Update.

«Erudito en viajes incurable. Pensador. Nerd zombi certificado. Pionero de la televisión extrema. Explorador general. Webaholic».