Investigadores de la Universidad del Ruhr en Bochum han introducido un nuevo ataque SSH al que llaman «Terrapin», en honor a una especie de tortuga. El ataque se dirige contra el flujo del protocolo cuando se establece una conexión y, si tiene éxito, puede hacer que la conexión cifrada se vuelva insegura. Sin embargo, para utilizar Terrapin, los atacantes deben actuar como un «intermediario» entre el servidor SSH y el cliente. Este requisito es muy difícil de implementar cuando se accede a servidores SSH desde Internet, por lo que es más probable que Terrapin sea un problema en redes corporativas o universitarias.

anuncio

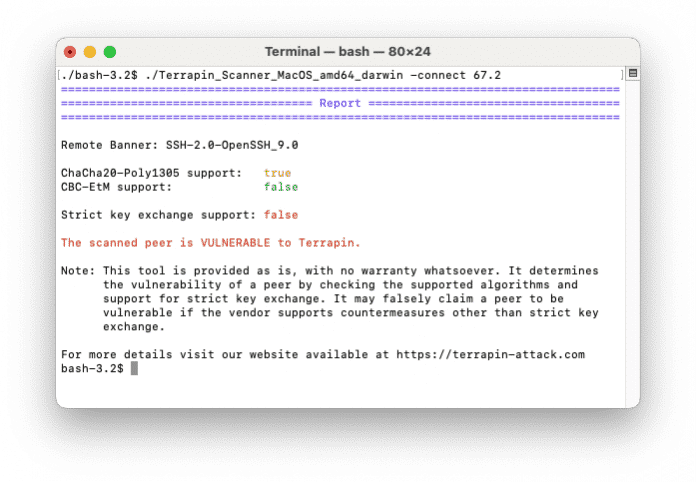

Además, la conexión SSH debe protegerse utilizando el algoritmo ChaCha20-Poly1305 o CBC-EtM («Encrypt-then-MAC»); Sin embargo, estos algoritmos están activados en muchos servidores SSH. Titulares como «Millones de servidores vulnerables» como este proyecto servidor sombra Los utilizados simplemente surgen de la evaluación de estos algoritmos: si un servidor SSH los proporciona, serán calificados como «vulnerables».

El escáner Terrapin de RUB encontró un servidor SSH vulnerable.

(Foto: Hayes Online/CKU)

RUB Scientists ofrece a los administradores una herramienta para comprobar el panorama de sus servidores. El programa, escrito en Go, comprueba el otro lado en busca de algoritmos débiles y proporciona una indicación inicial de si existe un riesgo teórico. Es poco probable que esto se aproveche en la práctica para conexiones SSH a través de Internet: un atacante tendría que tomar el control de la conexión a Internet de una de las víctimas y ser capaz de interceptar todo el tráfico para poder manipular con éxito una conexión SSH. Incluso si tiene éxito, los efectos seguirán siendo manejables: en la mayoría de los casos no hay más que debilitar el cifrado para autenticar al usuario.

Por tanto, los descubridores de vulnerabilidades se calman. La ubicación del proyecto ab: Los administradores de sistemas no tendrán que dejar todo para armarse contra Terrapin y podrán esperar en paz a que se actualicen los paquetes SSH de su distribución de Linux favorita. Si esto sigue siendo demasiado arriesgado para usted, simplemente desactive los algoritmos culpables, recomiendan los científicos. Han creado un documento técnico y está disponible en su sitio web. Esperamos que disfrutes de esta galería..

Los ataques exitosos contra SSH y sus algoritmos asociados son muy raros y representan una de las principales especialidades de los investigadores de seguridad, y en noviembre pasado un experto descubrió que los errores que ocurren naturalmente pueden revelar claves RSA.

(Kaku)

«Alborotador. Amante de la cerveza. Total aficionado al alcohol. Sutilmente encantador adicto a los zombis. Ninja de twitter de toda la vida».