Trucos inteligentes permiten a los atacantes descifrar contraseñas complejas

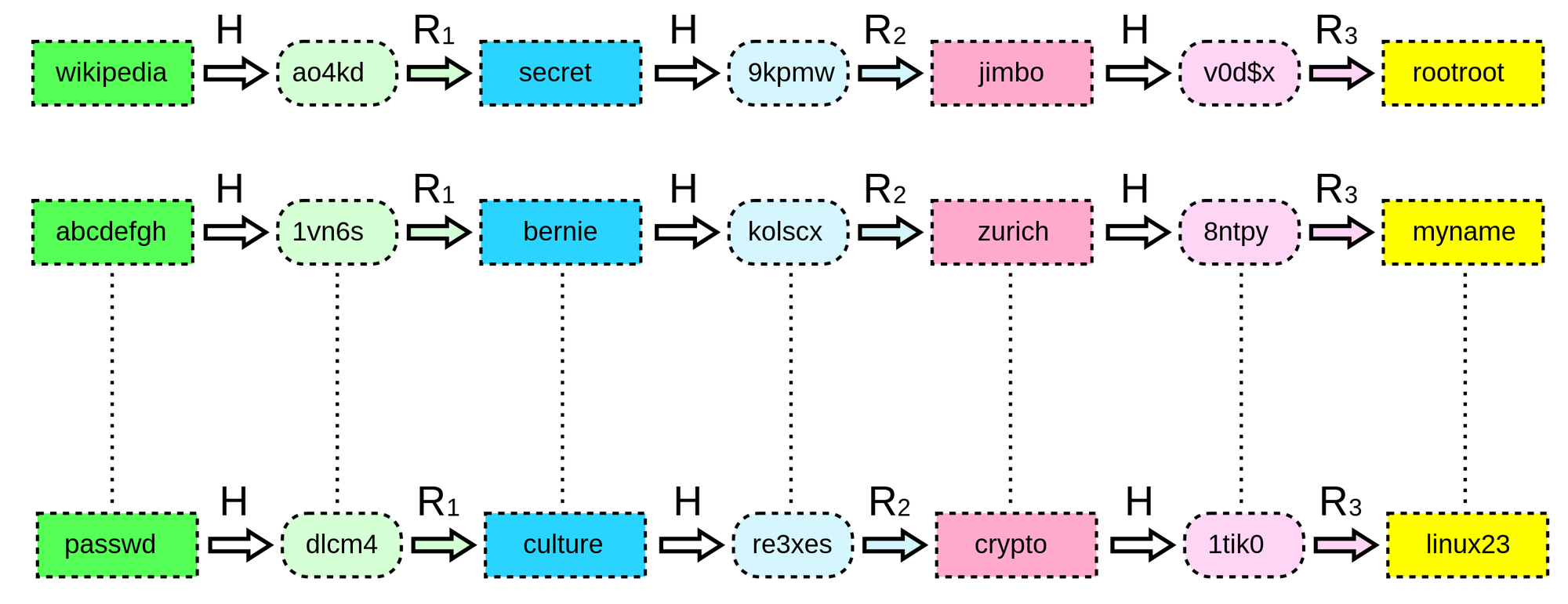

Las mesas Rainbow ofrecen un término medio. Básicamente, proporciona una forma de agrupar contraseñas y sus hashes asociados para que tenga menos contenido para almacenar. Para extraer el contenido deseado de la tabla, necesita un poco de esfuerzo computacional, pero mucho menos que si tuviera que calcular el hash para cada usuario individual. La idea detrás de esto es la siguiente: si calcula un hash (por ejemplo, 920ECF10) a partir de una posible contraseña (por ejemplo, ‘contraseña’), puede usar la función F Nuevamente en la posible representación de contraseña: F(920ECF10) = kjhsedn. La nueva contraseña ‘kjhsedn’ tiene la misma combinación que ‘contraseña’. Luego calcula el hash ‘kjhsedn’ (por ejemplo, FB107E70) y regresa nuevamente F Depende de lo que resulte en una posible nueva contraseña que establezca para el mismo grupo. lo repites norteveces (norte debe ser lo más grande posible) y por lo tanto recibe una matriz norte posibles contraseñas. Luego, elige una contraseña que aún no se ha establecido y crea una nueva combinación de la misma manera norte contenido. Repita esto hasta que haya cubierto todas las contraseñas posibles que desea ver (por ejemplo, ocho letras minúsculas). En la tabla del arco iris, luego almacena solo la contraseña sin procesar (en nuestro ejemplo: ‘contraseña’) y un hash de archivo norte-th La contraseña a partir de la cual se generó. Por lo tanto, la tabla del arco iris es mucho más pequeña que si tuviera que guardar hashes para todas las combinaciones de contraseñas.

mesa arcoiris | Para una contraseña (p. ej., «wikipedia»), el hash asociado se calcula mediante la función hash H, que se vuelve a convertir en una cadena de caracteres correspondiente a una contraseña mediante la función R.

Si ahora desea romper el hash de la lista robada, debe hacer algunos cálculos: usar F Convierte el hash en la cadena de contraseña y puede calcular el hash de nuevo para que finalmente termine con el hash en la tabla del arco iris. Luego averigüe a qué grupo pertenece la contraseña robada. Al calcular el hash de todas las combinaciones de caracteres en esa combinación, finalmente se encuentra la contraseña asociada. Esto significa que el esfuerzo computacional es mucho menor que si calcula el hash asociado de todas las cadenas de caracteres.

Para evitar este tipo de ataques, muchos sitios web «saltan» la entrada de las funciones hash. Esta es una cadena aleatoria de caracteres que se agrega a la contraseña de una persona antes de que se convierta en hash. Todos los usuarios reciben un salt diferente, que se guarda en la lista de datos de acceso. Al robar datos de usuario, el hacker también recibe sales asociadas, pero esto hace que sea mucho más difícil descifrar contraseñas: en lugar de generar hashes de todas las contraseñas posibles y compararlas con una lista, el atacante tiene que revisar a cada usuario individualmente. Porque tiene que agregar la sal del usuario a cada contraseña posible para calcular el hash de la misma. Esto también excluye el uso de la tabla arcoíris. La introducción de una sal aumenta varias veces el tiempo de cálculo de un ataque de fuerza bruta.

Más caracteres especiales no siempre hacen que una contraseña sea más segura

Incluso si los ataques de fuerza bruta no son realmente efectivos, no son un gran problema para las computadoras de hoy en día, las computadoras a veces pueden calcular millones de contraseñas por segundo. Si decide que una palabra de seis letras (como «qwertz») se compone solo de letras minúsculas, la computadora debe ingresar 266 = verifique 308,915,776 combinaciones (hay 26 posibilidades para cada uno de los 6 números). Esto significa que la computadora solo necesitará unos segundos para adivinar la contraseña.

Al elegir una contraseña más larga y expandir el rango de caracteres, el espacio para todas las combinaciones posibles de contraseñas aumenta rápidamente. Con una combinación de ocho dígitos de 26 letras mayúsculas, 26 letras minúsculas, 10 dígitos y 32 caracteres especiales (por ejemplo, »p4$sW0Rt«), el hacker ahora debería crear un espacio con (26 + 26 + 10 + 32)viii = 6,09 * 1015 Búsqueda de posibles combinaciones: eso es unas 20 millones de veces más posibilidades que en el caso de ‘qwertz’, que teóricamente requiere 20 millones de veces más.

Por lo tanto, los expertos califican la seguridad de las contraseñas según el tamaño del espacio que contiene la combinación de caracteres elegida. Dado que esto es parte de las ciencias de la computación, uno no considera el tamaño de un espacio en notación decimal («Un espacio contiene cuatrillones de grupos»), sino en notación binaria, que consta solo de ceros y unos («El tamaño de un espacio contiene un grupo de 32 unos y ceros»). Uno habla de la entropía de una contraseña y la mide en «bits». Por ejemplo, hay un PIN de cuatro dígitos con un tamaño de 10 habitaciones4 contenido, que corresponde a 10011100010000 en representación binaria, por lo que la entropía es de 14 bits. relación entre el número norte En representación decimal, la entropía (longitud binaria) viene dada por la parte entera del registro2norte Mas uno. Por lo tanto, ‘qwerty’ tiene entropía de registro2(308.915.776) y aproximadamente; 28.8, que es de 29 bits. Por otro lado, »p4$sW0Rt« tiene entropía de log2(6.09 * 1015) y casi; 52.4, es decir, 53 bits.

«Alborotador. Amante de la cerveza. Total aficionado al alcohol. Sutilmente encantador adicto a los zombis. Ninja de twitter de toda la vida».