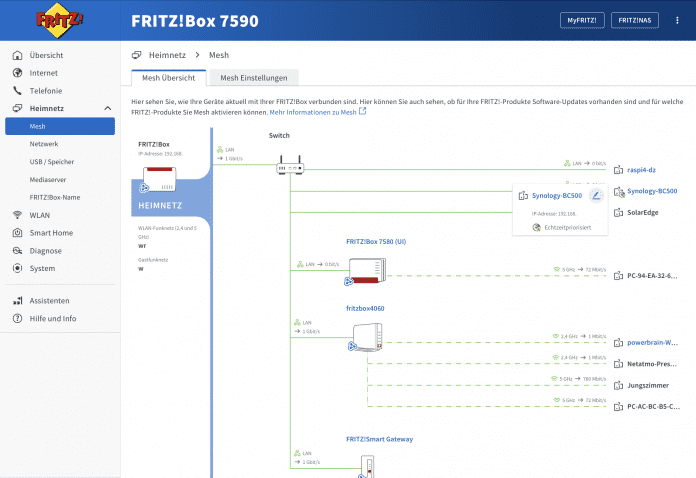

En la comunidad tecnológica interna, Microsoft está anunciando medidas de refuerzo ampliadas tanto para el lado cliente como para el servidor SMB. El especialista en PYMES, Ned Pyle, anunció estas innovaciones a partir de Windows 11 Preview 25951.

anuncio

El primero está relacionado con Controlar dialectos en el componente SMB. Después de que Microsoft desactivó la versión 1 de SMB de forma predeterminada hace algún tiempo, el comportamiento estándar fue que el cliente y el servidor siempre negociaban el número de versión compatible más alto de 2.0.2 a 3.1.1.

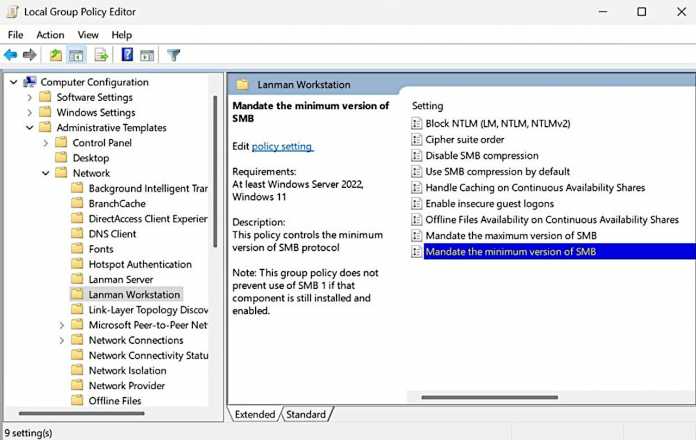

Política de grupo mín./máx.

Según Redmond, la Vista previa 25951 permite configurar el número de versión mínimo y máximo a través de la Política de grupo (GPO) del servidor en «Configuración del equipo\Plantillas administrativas\Red\Servidor Lanman\Delegación de versión SMB mínima» o «Delegación máxima de versión SMB». Para los clientes, la configuración se puede encontrar en «Configuración del equipo\Plantillas administrativas\Red\Lanman Workstation\Mandate versión mínima SMB» o «Delegar versión máxima SMB».

Ahora en Vista previa de Windows: Política de grupo con una nueva opción para controlar la versión mínima y máxima del cliente de SMB.

(Imagen: Microsoft)

Si prefiere utilizar la línea de comando, también puede realizar configuraciones usando PowerShell. Aquí está el cmdlet correspondiente con los argumentos correspondientes: Set-SmbClientConfiguration -Smb2DialectMax {SMB202 | SMB210 | SMB300 | SMB302 | SMB311 | None} -Smb2DialectMin {None | SMB202 | SMB210 | SMB300 | SMB302 | SMB311}

Esto significa que los administradores ahora pueden realizar configuraciones más detalladas para mejorar la versión SMB, por ejemplo, permitiendo solo la versión 3.1.1 en el lado del cliente y del servidor, si las aplicaciones más antiguas no requieren versiones más antiguas.

Evite la autenticación NTLM

Además, el componente del cliente SMB también viene en la misma vista previa. Opción para bloquear NTLM Para comunicaciones salientes. Anteriormente, la negociación de NTLM, Kerberos y otros protocolos era posible a través de SMB SPNEGO. Con NTLM, esto también significaba: «Todas las versiones de NTLM están permitidas». Entonces LM, NTLM y NTLMv2 están todos activados. Según Microsoft, en la vista previa hay una opción para desactivar NTLM solo para el componente del cliente SMB sin desactivar NTLM en todo el sistema para todos los protocolos.

El administrador también puede realizar esta nueva configuración a través de GPO o PowerShell. La nueva política de grupo se puede encontrar en «Configuración del equipo\Plantillas administrativas\Red\Lanman Workstation\Block NTLM (LM, NTLM, NTLMv2)». Esto se hace a través de PowerShell Set-SMbClientConfiguration -BlockNTLM $true.

Para deshabilitar NTLM para asignaciones específicas, puede usar NET USE: «NET USE \\server\share /BLOCKNTLM». Alternativamente, se puede utilizar una contraparte de PowerShell New-SmbMapping -RemotePath \\server\share -BlockNTLM $true.

Active Directory es uno de los mayores puntos de entrada al centro de distribución de ransomware y TI de una empresa. El nuevo iX Compact muestra cómo asegurarlo. Ya está disponible como folleto o PDF en la tienda de Heise: https://heise.de/s/bOq1

Según Microsoft, asumen que esto no tiene ningún impacto en los clientes de Active Directory que se unen y usan cuentas de dominio, ya que siempre deben usar Kerberos. Más adelante, habrá una opción para permitir NTLM a través de la lista blanca para objetivos personalizados. Sin embargo, la estrategia de Microsoft es hacer que NTLM quede completamente obsoleto por razones de seguridad.

(fu)

«Erudito en viajes incurable. Pensador. Nerd zombi certificado. Pionero de la televisión extrema. Explorador general. Webaholic».