Suena el smartphone, es un supuesto asesor bancario: «De eso está hablando el equipo de seguridad de tu banco, los mensajes que estás recibiendo no son un problema, ¡no te preocupes!» Tal llamada es parte de una campaña de phishing expuesta particularmente sofisticada cuyo nombre en código es «Letscall». El phishing, o phishing para abreviar, es una estafa traicionera.

anuncio

Los investigadores de TI de Threatfabric han descubierto una estafa de phishing avanzada, sofisticada y compleja que actualmente opera en Corea del Sur. Sin embargo, también se pueden aplicar fácilmente en Europa, explican Analistas de TI en su publicación de blog.

Estafa de phishing: préstamo en nombre de las víctimas

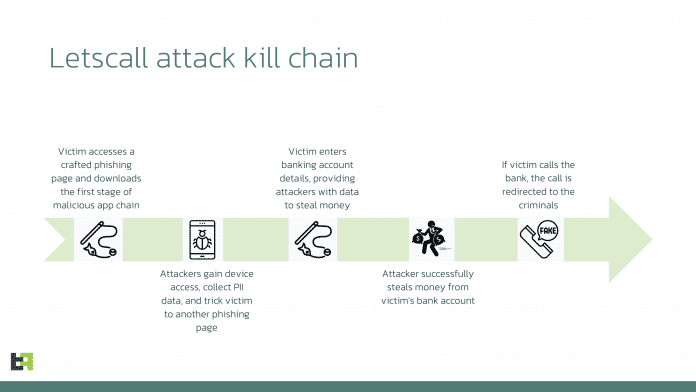

Inicialmente, los atacantes atraen a las víctimas potenciales a un sitio web de phishing bien diseñado que se parece mucho a Google Play Store. A partir de ahí, las víctimas descargan la primera capa de aplicaciones maliciosas. Solicita los permisos necesarios, abre la página de phishing real y descarga la segunda parte del malware del servidor de control. La segunda etapa recopila datos, los envía a los ciberdelincuentes e integra los dispositivos infectados en una red VoIP punto a punto.

Letscall se basa en la tecnología WebRTC para redirigir el tráfico de VoIP y conectar a las víctimas con el personal del centro de llamadas. Otra tercera pieza de malware complementa el segundo archivo de código malicioso con funciones de llamada que los estafadores usan para desviar llamadas.

Historia del ataque de phishing de Letscall.

(foto: Threatfabric)

Con información confidencial robada de la infección del teléfono celular, los autores intelectuales detrás de la estafa solicitan un pequeño préstamo en nombre de las víctimas. Si las víctimas se enteran de una actividad inusual, los estafadores se comunicarán con ellos y fingirán ser miembros del equipo de seguridad del banco. Aseguran a las víctimas que no hay nada de qué preocuparse.

anuncio

Si la víctima intenta llamar al banco para hacer preguntas sobre la actividad sospechosa, los estafadores reenvían la llamada a los centros de llamadas que controlan. Un agente bien equipado responderá la llamada y también podrá recopilar información adicional que ayudará a los autores intelectuales en sus actividades delictivas y completará la transferencia de dinero fraudulenta.

ciberdelincuentes profesionales

Los investigadores de Threatfabric dicen que el grupo criminal debería estar formado por varios especialistas. Necesita desarrolladores de Android con conocimiento de enrutamiento de VoIP, diseñadores web para código y contenido para sitios web de phishing, paneles de administración y aplicaciones móviles maliciosas, desarrolladores front-end con conocimientos de Javascript, incluido el manejo del tráfico de VoIP, desarrolladores de back-end que conocen las API de back-end seguras. Por supuesto, la banda criminal también incluye empleados del centro de llamadas con habilidades de ingeniería social que también dominan varios idiomas.

(DMK)

«Erudito en viajes incurable. Pensador. Nerd zombi certificado. Pionero de la televisión extrema. Explorador general. Webaholic».