Google ha respondido a los informes de los medios y a los análisis de los investigadores de seguridad sobre el robo de tokens mediante malware. Como dijo la compañía de Internet en una declaración a Heise Security, «Los ataques que utilizan malware que roba cookies y tokens son… [..] “No es nuevo” Los mecanismos de defensa de Google contra este tipo de tecnologías se mejoran de forma rutinaria.

anuncio

Con esta valoración, parece que Google intenta calmar a los usuarios preocupados por la seguridad. El robot de robo de información Lumma regenera tokens de acceso robados a través de llamadas API no autenticadas, lo que no solo permite el acceso a largo plazo a la cuenta de Google de la víctima. El procedimiento aún permite el acceso a su cuenta de Google incluso después de restablecer la contraseña. Los investigadores de CloudSEK advierten. El hecho de que tantos desarrolladores de malware hayan llevado a cabo la estafa del token en tan solo unas semanas, es decir, que sin duda hayan visto ventajas en sus actividades delictivas, plantea dudas sobre la tranquilizadora presentación de Google.

Bloquee malware a través de la administración de dispositivos

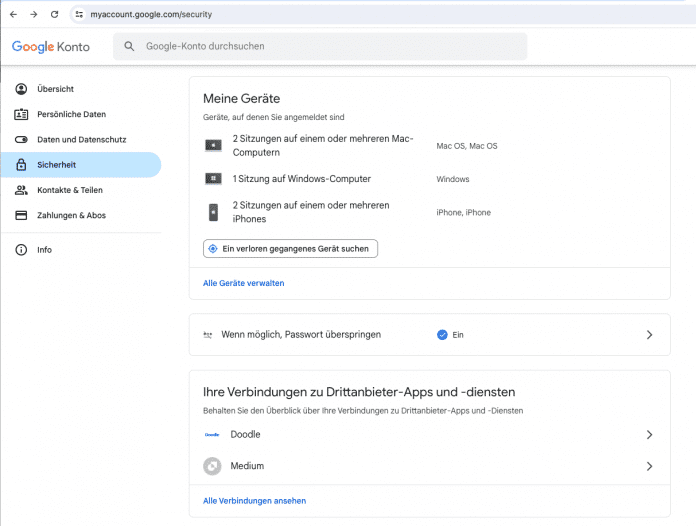

El gigante de los motores de búsqueda destaca que los usuarios que temen una infección de malware pueden desactivar fácilmente el acceso a su cuenta de Google. Según Google, basta con cerrar sesión en la cuenta del navegador afectado. Si quieres estar seguro, puedes usar esto Gestión de dispositivos Escanee y desactive todos los dispositivos, aplicaciones y aplicaciones de terceros que actualmente estén conectados a su cuenta de Google.

Además de los dispositivos registrados, la descripción general del dispositivo también incluye aplicaciones y sitios web que pueden acceder a los datos de su cuenta de Google.

Al cambiar la contraseña, el usuario está indicando efectivamente que ya no considera que la contraseña actual sea lo suficientemente segura y que puede haber un acceso no autorizado a ella. Tiene sentido revocar inmediatamente los tokens de autenticación derivados de ellos y forzar un nuevo inicio de sesión con la nueva contraseña. De lo contrario, los atacantes pueden usar estos tokens para acceder a la cuenta de la víctima incluso después de restablecer la contraseña. Heise Security advirtió sobre esta insidiosa puerta trasera hace casi quince años y pidió contramedidas adecuadas. Otros servicios ahora hacen esto automáticamente; Google parece estar rezagado respecto de lo último en tecnología.

Al menos seis tipos diferentes de malware (Lumma, Radamanthys, Stealc, Medusa, RisePro y Whitesnake) ahora aplican este método para hacer un mal uso de los tokens. Utiliza una función OAuth no documentada en la API de la cuenta de Google para ampliar o regenerar tokens de inicio de sesión mediante un navegador Chrome controlado remotamente por malware. Los delincuentes pueden utilizar los tokens obtenidos de esta manera para hacer un uso indebido de su cuenta de Google.

(Kaku)

«Erudito en viajes incurable. Pensador. Nerd zombi certificado. Pionero de la televisión extrema. Explorador general. Webaholic».